Cheatsheet

Dépôt

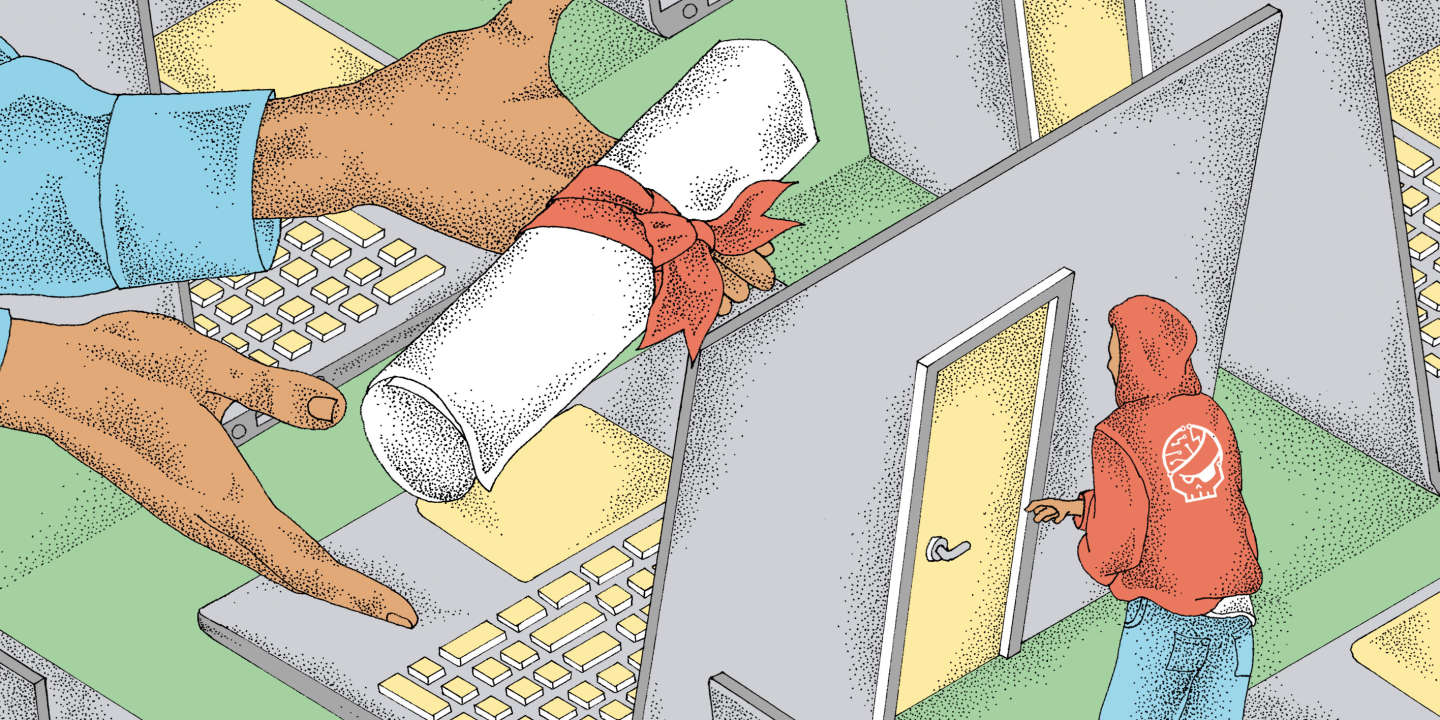

Intro

Ce post est un peu spécial. En effet je tenais à partager quelques ressources, qui m’ont permis de mettre un pied dans l’infosec en partant de zéro.

Est-ce légitime en 2023 de proposer cela?

Effectivement, il y a pléthore d’articles, de blogs, de livres ainsi que de communautés. Mais il est facile de se confronter à un mur et de se décourager pour diverses raisons.

Voici donc un agrégat de ressources, en français de préférence:

Vulgarisation

Des vidéos permettant de découvrir le sujet et de se donner un plan d’attaque.

Hackintux:

Hafnium:

Les bases

Juste quelques cours/playlists d’informatique générale pour donner une idée. Ok, sauf pour le web (OpenClassrooms peut suffire dans tous les cas)

- Linux:

- Programmation:

- Réseau:

- Web:

Quelques communautés:

Teach yourself infosec

A partir d’ici, la sécurité commence.

Quelques ressources très complètes ici, par thème. Pour chaque catégorie, des ressources et plateformes sont données pour s’entraîner.

Dans la même idée, en français:

De très bons livres (dont certains tirés d’OReilly), cours et articles (pas que sur la sécurité) existent aussi ici:

Ressources

On entre dans le vif du sujet. Maintenant, choisissez la catégorie qui vous plaît et n’hésitez pas à reprendre au point précédent.

Active Directory

Bases LDAP

https://www-sop.inria.fr/members/Laurent.Mirtain/ldap-livre.html

Documentation

mindmaphttps://orange-cyberdefense.github.io/ocd-mindmaps/img/pentest_ad_dark_2023_02.svg

Kerberoast

SPN non vide

AsRepRoast

User sans PreAuth

- https://beta.hackndo.com/kerberos-asrep-roasting/

- https://www.login-securite.com/2022/11/03/analyse-et-poc-de-la-cve-2022-33679/

- (UAC values)

- GetNPUsers.py

Synchroniser l’horloge:

sudo ntpdate <ip>

crackmapexec:- check GPPPassword (share spidering: spider_plus):

cme smb <Domain> -u <user> -p <pass> -M gpp_password - check SamAccountName:

crackmapexec smb <ip> -M nopac&crackmapexec ldap -d <Domain> -u <user> -p <pass> -M Maq(max machines à créer) - Pass The Hash:

crackmapexec <ip> -u Administrator -H <lmhash:nthash> -x 'whoami'

- check GPPPassword (share spidering: spider_plus):

Silver/Golden Ticket

- https://beta.hackndo.com/kerberos-silver-golden-tickets/#pac

- https://github.com/fortra/impacket/issues/1457

Shell

Domain.local/Administrator@127.0.0.1

psexec.py <Domain>/<user>:<pass>@<DC.local>

wmiexec.py <Domain>/<user>@<DC.local> -hashes ':<nthash>'

FreeRDP2

(TryHackMe AD Basics)

| |

Crypto

Documentation

Cle publique

Blocs

AES,

Block cipher modes of operation

https://crypto.stackexchange.com/questions/42891/chosen-plaintext-attack-on-aes-in-ecb-mode

https://security.stackexchange.com/questions/271007/aes-ecb-cookie-bypass

https://crypto.stackexchange.com/questions/66085/bit-flipping-attack-on-cbc-mode

https://research.nccgroup.com/2021/02/17/cryptopals-exploiting-cbc-padding-oracles/

Flux

Log Discret

ECC

- https://people.cs.nctu.edu.tw/~rjchen/ECC2012S/Elliptic%20Curves%20Number%20Theory%20And%20Cryptography%202n.pdf

- https://blog.trailofbits.com/2020/06/11/ecdsa-handle-with-care/

Cheatsheet

Outils

https://www.login-securite.com/2021/10/29/sthackwriteup-forensic-docker-layer/

| |

| |

Cours: Cryptohack Starters

Forensic

Analyse de logs

Exfiltration

Tools:

binwalk(binwalk -e <file>,binwalk -dd="*" <file>)photorec(récupérer les fichiers supprimés (unlinkés)volatility: - profils linux avec Vol2 (HackSecuReims)

Une fois setup ci dessous effectué

https://volatility3.readthedocs.io/en/latest/getting-started-linux-tutorial.html#

Profils Linux (Vol3)

| |

| |

| |

| |

Profils Android

https://github.com/504ensicsLabs/LiME

Pwn

Voir reverse pour les bases.

Documentation

Vidéos/Plateformes/Docs: https://mksec.fr/tricks/pwn_ressources/

Overview du pwn en fr: https://own2pwn.fr

ARM,MIPS,RISCV

Arguments et payload

https://reverseengineering.stackexchange.com/questions/13928/managing-inputs-for-payload-injection

Pile/Stack

https://thinkloveshare.com/hacking/pwn_1of4_buffer_overflow/

https://ir0nstone.gitbook.io/notes/types/stack

Protections

https://learn-cyber.net/article/What's-That-Preventing-Your-Exploit

ASLR: randomise base address -> Ret2libcPIE: randomise offset -> Leak fonction (format string)CANARY ou SSP: https://learn-cyber.net/article/Understanding-and-Defeating-the-Canary

Format Strings

- https://learn-cyber.net/article/Format-String-Vulnerabilities

- https://codearcana.com/posts/2013/05/02/introduction-to-format-string-exploits.html

- https://axcheron.github.io/exploit-101-format-strings/

Tas/Heap

Kernel

https://lkmidas.github.io/posts/20210123-linux-kernel-pwn-part-1/

Kernelmap interactive: https://makelinux.github.io/kernel/map/

Débuggers (pour binaires ELF (Linux), plus courants en pwn)

voir ../tutos (cours/prog C)

gdb pour pwn , pour la stack gdb-gef, pour la heap pwndbg

Plateformes

Reseau

Documentation

- https://zestedesavoir.com/tutoriels/2789/les-reseaux-de-zero/

- https://ctf-wiki.mahaloz.re/misc/traffic/introduction/

- https://cheatsheet.haax.fr/shells-methods/reverse/

- https://github.com/sergiomarotco/Network-segmentation-cheat-sheet

- https://github.com/V0lk3n/WirelessPentesting-CheatSheet

Tools

- Bettercap

- Eaphammer

- Hex Packet Decoder

- Ngrok

- Revshells

- Tshark , https://wiki.wireshark.org/SampleCaptures

Curl

curl is a tool for transferring data from or to a server. It supports these protocols: DICT, FILE, FTP, FTPS, GOPHER, GOPHERS, HTTP, HTTPS, IMAP, IMAPS, LDAP, LDAPS, MQTT, POP3, POP3S, RTMP, RTMPS, RTSP, SCP, SFTP, SMB, SMBS, SMTP, SMTPS, TELNET or TFTP. The command is designed to work without user interaction.

HTTP

LDAP

- https://www-sop.inria.fr/members/Laurent.Mirtain/ldap-livre.html

- https://serverfault.com/questions/1083914/replace-anonymous-ldapsearch-command-with-curl-command

Reverse/Web shell

Configurer son /etc/hosts

| |

Revere shell - Ngrok

(Non nécessaire si l’attaquant et la cible sont sur le même réseau)

| |

| |

Web shell - Weevely

| |

Reverse Proxy

Ip Spoofing

| |

| |

| |

| |

Wifi

Arp Spoofing

| |

WPA2 - PSK

| |

WPA2 - EAP

| |

Reverse

Introduction: Assembleur x86

Documentation

Awesome Reversing +: https://github.com/wtsxDev/reverse-engineeringhttps://bbinfosec.medium.com/reverse-engineering-resources-beginners-to-intermediate-guide-li>

Quelques outils:

À posséder:

En ligne:

Dogbolt (decompiler explorer): compare le pseudo code source de différents outils (Ghidra, Hex Rays, Ida, Binary Ninja) rapidementDisassembler.io

Ghidra: https://ghidra-sre.org/ (clone d’après les sources du git)UPX unpacker: https://github.com/NozomiNetworks/upx-recovery-tool

Windows

Reverse: décompilos:

DotPeek: https://www.jetbrains.com/fr-fr/decompiler/ -> parfait pour du.NETDnSpy: https://github.com/dnSpy/dnSpy -> plus maintenu

Linux

Outils classiques:

objdump:-t: afficher la table des symboles -> si rien : voir ../../pwn/asm-h: afficher les sectionsltrace: voir les fonctions de la libc appeléesstrace: voir les syscallsldd: voir les bibliothèques/libc utilisées (Hijacking, ret2libc

Débuggers:

gdb: gefr2: https://github.com/radareorg/radare2x64dbg(windows)

| |

ARM

https://www.acmesystems.it/arm9_toolchain https://0x90909090.blogspot.com/2014/01/how-to-debug-arm-binary-under-x86-linux.html

Compiler :

| |

Exécuter :

| |

Reverser :

| |

MIPS

https://pr0cf5.github.io/ctf/2019/07/16/mips-userspace-debugging.html

RiscV

https://danielmangum.com/posts/risc-v-bytes-qemu-gdb/#installing-tools

Bytecode / Outils spécifiques

- Python:

uncompyle - Java:

jadx - Android:

jadx,apktool,adb - Rust: https://github.com/h311d1n3r/Cerberus

- Unity: https://github.com/imadr/Unity-game-hacking#unity-game-folder-structure

Web

Documentation

GraphQL

- https://www.next-decision.fr/wiki/differentes-categories-api-majeures-rest-soap-graphql

- https://blog.yeswehack.com/yeswerhackers/how-exploit-graphql-endpoint-bug-bounty/

- https://ivangoncharov.github.io/graphql-voyager/

SQLi

PHP

Type Jugglinghttps://owasp.org/www-pdf-archive/PHPMagicTricks-TypeJuggling.pdfEvalhttps://www.defenxor.com/blog/writing-simple-php-non-alphanumeric-backdoor-to-evade-waf/

SSRF

- https://www.vaadata.com/blog/fr/comprendre-la-vulnerabilite-web-server-side-request-forgery-1/

- https://www.dailysecurity.fr/server-side-request-forgery/

XXE

CSRF

- https://n-pn.fr/t/1277-tout-sur-les-attack-csrf---cross-site-request-forgery

- https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/CSRF%20Injection

XSS

- https://beta.hackndo.com/attaque-xss/

- https://excess-xss.com/

- https://learn-cyber.net/article/Self-XSS-Attacks

- https://learn-cyber.net/article/Reflected-XSS-Attacks

Extensions

Tools

Burp (Hackvertor, JWT, Param Miner)

Wayback machine , https://archive.md/ (web archive par mots clés & copie de sites)